Intro

С большим удовольствием хочу представить новую версию Intercepter-NG 0.9.10, которая, на мой взгляд, в значительной степени расширяет область применения инструмента. Данный обзор будет представлен не в виде сухого перечисления нововведений, а скорее как описание новых векторов атак вместе с рядом технических подробностей и элементами hack-story. Приступим…

Network Scan

Как всегда было сделано немало исправлений и мелких улучшений, которые нет смысла перечислять.

Кто часто пользуется инструментом знает, что одним из основных режимов является режим сканирования сети и в частности функция Smart Scan. К уже привычной информации об IP и MAC адресах, производителе сетевой карты и операционной системе, добавился вывод имени компьютера.

За тот же промежуток времени теперь дополнительно можно узнать Netbios имя или название устройства под управлением iOS.

Для резольва последнего используется протокол MDNS, на основе которого работает Apple'овский протокол Bonjour. Все полученные имена теперь сохраняются в кеш-файл и если при последующих сканированиях по какой-либо причине информация об имени хоста не была получена динамически, то она будет взята из кеша. Здесь же можно упомянуть о появлении функции Auto ARP Poison, которая включается в экспертных настройках. В режиме автоматического пойзона достаточно внести только 1 хост в список целей, а Intercepter будет сам сканировать сеть с определенным интервалом и автоматически добавлять новые цели.

Bruteforce Mode

В этом режиме добавилась поддержка TLS для протоколов SMTP и POP3, а так же перебор TELNET авторизации.

Теперь при возникновении таймаута, активный тред перезапускается с того же самого места и процесс перебора продолжается.

Появился Single Mode, который указывает на то, что каждую новую пару L\P следует проверять с установкой нового соединения, для некоторых протоколов это позволяет увеличить скорость работы. Лог работы сохраняется в brute.txt.

Traffic Changer

Не раз были запросы реализовать функцию подмены трафика и они не остались без внимания, но не стоит радоваться прежде времени.

На встречный вопрос: «а зачем конкретно вам нужна эта возможность?» некоторые пользователи затруднялись ответить или говорили, что ради шутки менять слова в web-трафике. И чтобы не объяснять каждому шутнику, почему результат не всегда оправдывает ожидания, подменять можно данные только равного размера, не изменяя длину пакетов. Ограничение вовсе не связано с проблемами технической реализации, нет никаких сложностей дробить ethernet фреймы с пересчетом соответствующих tcp полей. Все упирается в прикладные протоколы. Рассмотрим пример с HTTP.

Допустим браузер открывает site.com/file.txt, в котором содержится строка «12345». В ответ на GET запрос сервер вернет HTTP заголовок, в котором будет указана длина передаваемых данных — Content-length: 5. Что будет если мы заменим «12345» на «12356»? Браузер скачает только 5 байт, отбросив добавленную «6», а если мы уменьшим размер данных, заменив «12345» на «1234», браузер получит только 4 байта и будет ждать от сервера еще 1 байт до тех пор, пока соединение не разорвется по таймауту. Именно поэтому сделано данное ограничение на размер. Менять можно как текстовые данные так и бинарные, синтаксис для бинарных паттернов как в Си — "\x01\x02\x03".

Если требуется подмена в HTTP трафике, то в настройках необходимо включить опцию «Disable HTTP gzip encoding».

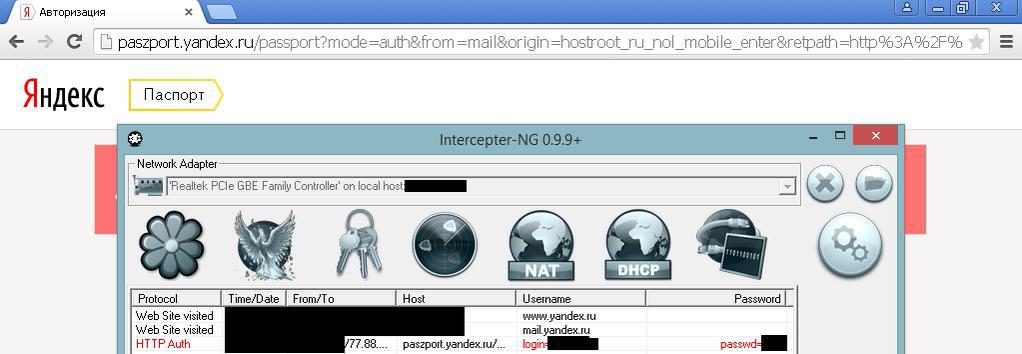

HSTS Spoofing

Как и было обещано, появился обход HSTS при проведении SSL Strip. Техника обхода относительно простая, но именно в реализации присутствуют определенные сложности, поэтому не стоит ждать каких-то особых результатов. Рассмотрим пример на Яндекс Почта с использованием браузера Chrome. Если зайти на ya.ru, то в правом верхнем углу будет https ссылка «Войти в почту», с которой SSL Strip легко справляется. Далее откроется форма авторизации, где методом POST передаются данные на passport.yandex.ru. Даже «стрипнув» https авторизация произойдет по SSL, т.к. хост passport.yandex.ru внесен в preloaded список хрома. Для того чтобы все таки перехватить данные нам необходимо заменить имя хоста passport.yandex.ru на какое-то другое, чтобы браузер не обнаружил, что этот ресурс следует посещать строго по безопасному соединению. Для примера можно заменить passport.yandex.ru на paszport.yandex.ru, в этом случае данные будут отправлены в открытом виде на измененное имя домена. Но т.к. такого домена — paszport.yandex.ru не существует, то дополнительно требуется сделать DNS Spoofing, т.е. клиент при резольве paszport.yandex.ru должен получить в ответ оригинальный ip адрес от passport.yandex.ru. Эта процедура автоматизирована и не требует дополнительного вмешательства пользователя при проведении атаки. Единственное, что требуется так это предварительно составить список замен в misc\hsts.txt. По умолчанию там присутствует несколько записей для yandex, gmail, facebook, yahoo. Важно понимать, что данная техника обхода не позволит перехватить сессию или авторизацию если пользователь введет в браузере facebook.com, т.к. браузер сразу откроет безопасную версию сайта. В этом случае атака возможна только если ссылка на facebook.com будет взята с другого ресурса, например при вводе facebook на google.com. Из основных проблем в реализации атаки можно отметить непредсказуемую логику работы сайтов со своими субдоменами и особенности web-кода, которые могут свести на нет любые попытки

обхода HSTS. Именно поэтому не стоит добавлять в список любые сайты, даже домены, присутствующие в Intercepter-NG по умолчанию имеют свои особенности и работают корректно далеко не всегда. Городить костыли под каждый ресурс совсем не хочется, возможно в будущем будут внесены некоторые универсальные улучшения, а пока, как говорится, as is.

Еще один нюанс, в текущей реализации для проведения DNS Spoofing'а необходимо чтобы DNS сервер находился не в локальной сети, чтобы была возможность видеть dns запросы до шлюза и отвечать на них нужным образом.

Важно отметить, что в новой версии заметно улучшена работа самого SSL Strip.

Forced Download and JS Inject

Оба нововведения относятся к режиму HTTP Injection. По-русски Forced Download можно перевести как «принудительная закачка», ведь именно это и происходит на стороне цели во время web-серфинга. При заходе на сайт предлагается скачать заданный атакующим файл, в зависимости от настроек браузера он может самостоятельно скачаться, а пользователь уже выберет, запустить его или нет.

Как вы понимаете, в форсированную загрузку можно добавить и .exe файл с произвольным содержимым, причем источником этого файла будет сайт, который в данный момент посещает пользователь. Зная, что цель собирается открыть adobe.com, вы можете выдать flashplayer.exe, и в качестве источника этого файла будет указан adobe.com или один из его субдоменов.

После разовой выдачи форсирование отключается, для повторного инжекта нужно снова нажать на соответствующую галку.

JS Inject в явном виде не присутствует среди элементов управления, т.к. по сути это самый обычный http inject, но с одним отличием. При подмене одного файла другим, например картинок .jpg на заданную, происходит именно замена одного содержимого другим. Замена .js скрипта с большой вероятностью может нарушить работу ресурса, поэтому в новой версии js inject не заменяет один скрипт другим, а дописывает его в существующий, добавляя возможность внедрить дополнительный код, не затрагивая оригинальный.

SSL MiTM

Плавно подходим к наиболее интересным новинкам. В новой версии был полностью переписан код для SSL MiTM. Теперь он работает быстро и стабильно. Также изменился алгоритм генерации сертификатов, в них стали добавляться дополнительные dns записи и все сертификаты подписываются единым ключом (misc\server). Это означает, что добавив данный самоподписанный сертификат в список доверенных на компьютере цели, можно будет прослушивать SSL трафик до любого ресурса (где нет SSL Pinning). Функция Cookie Killer теперь работает и для SSL соединений. Появились черные (misc\ssl_bl.txt) и белые списки (misc\ssl_wl.txt). В них можно исключить или напротив жестко указать IP адреса или домены, к которым следует или не следует применять SSL MiTM. При указании extra ssl port больше нет необходимости указывать тип read\write, достаточно указать номер порта. Весь трафик пишется в ssl_log.txt.

Group Policy Hijacking

Очередная killer-feature в Intercepter-NG. Несмотря на то, что техника открыта вовсе не мной, это первая публичная и полностью функциональная реализация данной атаки. Подробное описание имеется здесь и здесь.

В очередной раз SMB подложил свинью Microsoft, ведь благодаря данной уязвимости примерно за полтора часа можно получить доступ к любому компьютеру в домене (кроме домен-контроллера). В чем же суть.

Каждые 90 + случайное количество от 0 до 30 минут мембер домена запрашивает групповые политики с DC. Происходит это по SMB, путем открытия сетевого адреса \\DC\SYSVOL\domain.name\Policies\UUID\gpt.ini.

Содержимое данного файла следующее:

[General]

Version=12345

Данное число является относительной версией текущих групповых политик. Если с последнего обновления версия не изменилась, то процесс получения групповых политик прекращается, но если версия другая — значит требуется их обновить. На этом этапе клиент запрашивает у домена активные CSE (client-side extensions), к которым относятся различные logon скрипты, задачи для планировщика и так далее. Естественно, атакующий, встав посередине, может подменить одну из задач, которая генерируется контроллером в виде файла. При таком раскладе эксплуатация была бы совсем простой, но все эти CSE по умолчанию отключены и единственное, что можно сделать — модифицировать реестр, ведь при обновлении групповых политик клиент запрашивает еще один файл — GptTmpl.inf, через который можно добавить или удалить запись. Авторы обеих статей для демонстрации выполнение кода решили воспользоваться хорошо известным методом — AppInit_Dll. Прописали в нужный ключ реестра загрузку своей dll с сетевого пути, после чего вновь созданный процесс в системе выполнял произвольный код. Но этот метод годится только в качестве proof of concept, ведь AppInit_Dll по умолчанию отключен уже много лет. В связи с этим была поставлена задача найти иной способ удаленного выполнения кода, причем без необходимости ждать перезагрузки, как в случае с добавлением автозапуска в ключ Run.

Безрезультатно было проделано много попыток тем или иным образом достичь желаемого, пока один хороший человек (thx man) не подсказал весьма любопытный ключ реестра о котором я раньше ничего не знал.

В ключ [HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\currentversion\image file execution options] можно прописать дебагер для любого .exe файла. Например указать, что calc.exe необходимо открывать через c:\path\debuger.exe и как только будет запущен калькулятор — первым делом откроется дебагер, в командной строке которого будет путь до calc'а. Это уже казалось почти готовым решением, ведь удалось выполнить код без перезагрузки, хоть и при определенных условиях. На тот момент меня устроило ограничение на неизбежность участия пользователя в процессе получения доступа, т.е. вместо калькулятора можно было выполнить код через вызов IE или Chrome или любого другого приложения, но появилась новая проблема. Если атакуемый пользователь не имел административных прав, то даже получив шелл отсутствовала возможность удалить ранее добавленный в реестр дебагер, а это значит, что после прекращения атаки или при перезагрузке — эксплуатируемое приложение переставало работать, ведь заспуфленный сетевой адрес с debuger.exe больше не существовал.

Требовалось найти способ получить не просто шелл доступ, а обязательно с правами администратора. Опуская все последующие трудности опишу итог. После получения групповых политик система их должна применить, для этого вызывается svchost и создает новый процесс taskhost.exe с правами SYSTEM. Встав в качестве дебагера для taskhost.exe было убито сразу два зайца — мы не просто получали шелл с правами SYSTEM, но и получали его сразу же, без любого ручного вмешательства со стороны пользователя. Атака полностью автоматизирована, можно выбрать разом группу целей и в течение полутора-двух часов получить целый набор активных шелл-сессий с максимальными правами. Для этого даже не обязательно быть самому членом домена. Единственное, что необходимо — включить Network access: Let Everyone permissions apply to anonymous users. При тестировании, чтобы не ждать полтора часа, достаточно с консоли запустить gpupdate. Проверено на патченых Windows 7\8.1 в доменах с серверами 2008R2\2012R2.

Какие меры защиты? Microsoft выпустили патч для MS15-011, вводя так называемый UNC Hardened Access, который требует ручной настройки. Интересная фраза присутствует в бюллетене:

«Users whose accounts are configured to have fewer user rights on the system could be less affected than users who operate with administrative user rights.»

Как уже стало ясно, угроза одинаково высока для любого пользователя.

Несмотря на весь потенциал GP Hijacking, как мне кажется, особого внимания заслуживает другое новшество данного релиза…

Десерт

То, о чем пойдет речь в завершении нельзя назвать новой функцией. Скорее это вектор атаки, который открывается при совместном использовании целого ряда уже существующих решений в Intercepter-NG.

Упор в данном случае делается на беспроводные сети и мобильные устройства, в частности под управлением iOS — Iphone'ы и Ipad'ы. Все знают, что элементарный arp poison этих устройств практически ничего не дает. Перехват cookie от открытых сайтов в браузере пожалуй единственное на что можно расcчитывать, т.к. в большинстве случаев пользователь работает через фирменные приложения от различных сервисов, где общение с сервером происходит по SSL. Даже если попытаться провести SSL MiTM, то ничего не выйдет, приложения просто перестанут работать с недоверенным сертификатом. Поэтому считается, что от сетевого перехвата телефоны и планшеты достаточно неплохо защищены по умолчанию.

Но представьте следующую ситуацию, среднестатистический пользователь сидит в приложении Instagram и просматривает ленту.

Вдруг приложение перестает работать, сетуя на отсутствие подключения и пользователь открывает в браузере instagram.com, где всплывает alert с текстом «Для продолжения работы на instagram.com установите новый сертификат безопасности» и после закрытия сообщения на экране появляется запрос на установку нового сертификата. Дальнейшее развитие событий конечно зависит от пользователя, но вероятность того, что он все таки установит предлагаемый сертификат достаточно высока, ведь ситуация вполне правдоподобная: перестало работать приложение, зашел на сайт, увидел предупреждение о необходимом обновлении, обновился — все заработало, хотя на самом деле атакующий подставил свой сертификат и теперь читает весь SSL трафик. Внедрение Forced Download, JS Inject и стабильно работающий SSL MiTM позволяют в два счета реализовать подобный сценарий:

1. Делаем .js inject с внедрением alert('Please install new certificate for %domain%.');

В шаблон %domain% будет подставлено имя сайта, на котором призошел инжект.

2. Форсируем закачку misc\server.crt — корневого сертификата в Intercepter-NG.

3. Включаем SSL MiTM (а так же ssl strip для работы инжектов).

4. После запуска атаки на устройстве цели перестанут работать SSL подключения, а в браузере будет выдан alert с сертификатом.

Возникает закономерный вопрос, что делать с SSL трафиком, кроме пассивного перехвата уже установленных сессий. На помощь приходит Cookie Killer, который исправно работает, например, на приложении Facebook.

Есть на iOS и свой святой грааль — iCloud, но обнуление cookie не поможет сбросить его сессию. Именно для iCloud, а так же Instagram и VK, была добавлена функция iOS Killer, которая сбрасывает сессии указанных приложений и позволяет перехватить повторную авторизацию. Такой фокус нельзя проделать с AppStore, т.к. там, по всей видимости, используется SSL Pinning. Данный вектор опробован на IOS 5\6 и 8.4.

Outro

В планах было добавить возможность самостоятельно создавать обработчики на LUA или через DLL плагин, но судя по реакции пользователей реального интереса ни у кого нет. Новая версия будет скорее всего уже в следующем году, возможно осенью выйдет функциональное обновление Intercepter-NG под Android. Вопросы, отзывы, feature-реквесты всегда приветствуются. На этом все.

Демонстрация новых функций представлена на видео.

Контакты проекта:

Сайт: sniff.su

Почта: intercepter.mail@gmail.com

Блог: intercepter-ng.blogspot.ru

Twitter: twitter.com/IntercepterNG

Информация предоставлена в ознакомительных целях, автор не несет ответственности за последствия применения данного материала.

С большим удовольствием хочу представить новую версию Intercepter-NG 0.9.10, которая, на мой взгляд, в значительной степени расширяет область применения инструмента. Данный обзор будет представлен не в виде сухого перечисления нововведений, а скорее как описание новых векторов атак вместе с рядом технических подробностей и элементами hack-story. Приступим…

Network Scan

Как всегда было сделано немало исправлений и мелких улучшений, которые нет смысла перечислять.

Кто часто пользуется инструментом знает, что одним из основных режимов является режим сканирования сети и в частности функция Smart Scan. К уже привычной информации об IP и MAC адресах, производителе сетевой карты и операционной системе, добавился вывод имени компьютера.

За тот же промежуток времени теперь дополнительно можно узнать Netbios имя или название устройства под управлением iOS.

Для резольва последнего используется протокол MDNS, на основе которого работает Apple'овский протокол Bonjour. Все полученные имена теперь сохраняются в кеш-файл и если при последующих сканированиях по какой-либо причине информация об имени хоста не была получена динамически, то она будет взята из кеша. Здесь же можно упомянуть о появлении функции Auto ARP Poison, которая включается в экспертных настройках. В режиме автоматического пойзона достаточно внести только 1 хост в список целей, а Intercepter будет сам сканировать сеть с определенным интервалом и автоматически добавлять новые цели.

Bruteforce Mode

В этом режиме добавилась поддержка TLS для протоколов SMTP и POP3, а так же перебор TELNET авторизации.

Теперь при возникновении таймаута, активный тред перезапускается с того же самого места и процесс перебора продолжается.

Появился Single Mode, который указывает на то, что каждую новую пару L\P следует проверять с установкой нового соединения, для некоторых протоколов это позволяет увеличить скорость работы. Лог работы сохраняется в brute.txt.

Traffic Changer

Не раз были запросы реализовать функцию подмены трафика и они не остались без внимания, но не стоит радоваться прежде времени.

На встречный вопрос: «а зачем конкретно вам нужна эта возможность?» некоторые пользователи затруднялись ответить или говорили, что ради шутки менять слова в web-трафике. И чтобы не объяснять каждому шутнику, почему результат не всегда оправдывает ожидания, подменять можно данные только равного размера, не изменяя длину пакетов. Ограничение вовсе не связано с проблемами технической реализации, нет никаких сложностей дробить ethernet фреймы с пересчетом соответствующих tcp полей. Все упирается в прикладные протоколы. Рассмотрим пример с HTTP.

Допустим браузер открывает site.com/file.txt, в котором содержится строка «12345». В ответ на GET запрос сервер вернет HTTP заголовок, в котором будет указана длина передаваемых данных — Content-length: 5. Что будет если мы заменим «12345» на «12356»? Браузер скачает только 5 байт, отбросив добавленную «6», а если мы уменьшим размер данных, заменив «12345» на «1234», браузер получит только 4 байта и будет ждать от сервера еще 1 байт до тех пор, пока соединение не разорвется по таймауту. Именно поэтому сделано данное ограничение на размер. Менять можно как текстовые данные так и бинарные, синтаксис для бинарных паттернов как в Си — "\x01\x02\x03".

Если требуется подмена в HTTP трафике, то в настройках необходимо включить опцию «Disable HTTP gzip encoding».

HSTS Spoofing

Как и было обещано, появился обход HSTS при проведении SSL Strip. Техника обхода относительно простая, но именно в реализации присутствуют определенные сложности, поэтому не стоит ждать каких-то особых результатов. Рассмотрим пример на Яндекс Почта с использованием браузера Chrome. Если зайти на ya.ru, то в правом верхнем углу будет https ссылка «Войти в почту», с которой SSL Strip легко справляется. Далее откроется форма авторизации, где методом POST передаются данные на passport.yandex.ru. Даже «стрипнув» https авторизация произойдет по SSL, т.к. хост passport.yandex.ru внесен в preloaded список хрома. Для того чтобы все таки перехватить данные нам необходимо заменить имя хоста passport.yandex.ru на какое-то другое, чтобы браузер не обнаружил, что этот ресурс следует посещать строго по безопасному соединению. Для примера можно заменить passport.yandex.ru на paszport.yandex.ru, в этом случае данные будут отправлены в открытом виде на измененное имя домена. Но т.к. такого домена — paszport.yandex.ru не существует, то дополнительно требуется сделать DNS Spoofing, т.е. клиент при резольве paszport.yandex.ru должен получить в ответ оригинальный ip адрес от passport.yandex.ru. Эта процедура автоматизирована и не требует дополнительного вмешательства пользователя при проведении атаки. Единственное, что требуется так это предварительно составить список замен в misc\hsts.txt. По умолчанию там присутствует несколько записей для yandex, gmail, facebook, yahoo. Важно понимать, что данная техника обхода не позволит перехватить сессию или авторизацию если пользователь введет в браузере facebook.com, т.к. браузер сразу откроет безопасную версию сайта. В этом случае атака возможна только если ссылка на facebook.com будет взята с другого ресурса, например при вводе facebook на google.com. Из основных проблем в реализации атаки можно отметить непредсказуемую логику работы сайтов со своими субдоменами и особенности web-кода, которые могут свести на нет любые попытки

обхода HSTS. Именно поэтому не стоит добавлять в список любые сайты, даже домены, присутствующие в Intercepter-NG по умолчанию имеют свои особенности и работают корректно далеко не всегда. Городить костыли под каждый ресурс совсем не хочется, возможно в будущем будут внесены некоторые универсальные улучшения, а пока, как говорится, as is.

Еще один нюанс, в текущей реализации для проведения DNS Spoofing'а необходимо чтобы DNS сервер находился не в локальной сети, чтобы была возможность видеть dns запросы до шлюза и отвечать на них нужным образом.

Важно отметить, что в новой версии заметно улучшена работа самого SSL Strip.

Forced Download and JS Inject

Оба нововведения относятся к режиму HTTP Injection. По-русски Forced Download можно перевести как «принудительная закачка», ведь именно это и происходит на стороне цели во время web-серфинга. При заходе на сайт предлагается скачать заданный атакующим файл, в зависимости от настроек браузера он может самостоятельно скачаться, а пользователь уже выберет, запустить его или нет.

Как вы понимаете, в форсированную загрузку можно добавить и .exe файл с произвольным содержимым, причем источником этого файла будет сайт, который в данный момент посещает пользователь. Зная, что цель собирается открыть adobe.com, вы можете выдать flashplayer.exe, и в качестве источника этого файла будет указан adobe.com или один из его субдоменов.

После разовой выдачи форсирование отключается, для повторного инжекта нужно снова нажать на соответствующую галку.

JS Inject в явном виде не присутствует среди элементов управления, т.к. по сути это самый обычный http inject, но с одним отличием. При подмене одного файла другим, например картинок .jpg на заданную, происходит именно замена одного содержимого другим. Замена .js скрипта с большой вероятностью может нарушить работу ресурса, поэтому в новой версии js inject не заменяет один скрипт другим, а дописывает его в существующий, добавляя возможность внедрить дополнительный код, не затрагивая оригинальный.

SSL MiTM

Плавно подходим к наиболее интересным новинкам. В новой версии был полностью переписан код для SSL MiTM. Теперь он работает быстро и стабильно. Также изменился алгоритм генерации сертификатов, в них стали добавляться дополнительные dns записи и все сертификаты подписываются единым ключом (misc\server). Это означает, что добавив данный самоподписанный сертификат в список доверенных на компьютере цели, можно будет прослушивать SSL трафик до любого ресурса (где нет SSL Pinning). Функция Cookie Killer теперь работает и для SSL соединений. Появились черные (misc\ssl_bl.txt) и белые списки (misc\ssl_wl.txt). В них можно исключить или напротив жестко указать IP адреса или домены, к которым следует или не следует применять SSL MiTM. При указании extra ssl port больше нет необходимости указывать тип read\write, достаточно указать номер порта. Весь трафик пишется в ssl_log.txt.

Group Policy Hijacking

Очередная killer-feature в Intercepter-NG. Несмотря на то, что техника открыта вовсе не мной, это первая публичная и полностью функциональная реализация данной атаки. Подробное описание имеется здесь и здесь.

В очередной раз SMB подложил свинью Microsoft, ведь благодаря данной уязвимости примерно за полтора часа можно получить доступ к любому компьютеру в домене (кроме домен-контроллера). В чем же суть.

Каждые 90 + случайное количество от 0 до 30 минут мембер домена запрашивает групповые политики с DC. Происходит это по SMB, путем открытия сетевого адреса \\DC\SYSVOL\domain.name\Policies\UUID\gpt.ini.

Содержимое данного файла следующее:

[General]

Version=12345

Данное число является относительной версией текущих групповых политик. Если с последнего обновления версия не изменилась, то процесс получения групповых политик прекращается, но если версия другая — значит требуется их обновить. На этом этапе клиент запрашивает у домена активные CSE (client-side extensions), к которым относятся различные logon скрипты, задачи для планировщика и так далее. Естественно, атакующий, встав посередине, может подменить одну из задач, которая генерируется контроллером в виде файла. При таком раскладе эксплуатация была бы совсем простой, но все эти CSE по умолчанию отключены и единственное, что можно сделать — модифицировать реестр, ведь при обновлении групповых политик клиент запрашивает еще один файл — GptTmpl.inf, через который можно добавить или удалить запись. Авторы обеих статей для демонстрации выполнение кода решили воспользоваться хорошо известным методом — AppInit_Dll. Прописали в нужный ключ реестра загрузку своей dll с сетевого пути, после чего вновь созданный процесс в системе выполнял произвольный код. Но этот метод годится только в качестве proof of concept, ведь AppInit_Dll по умолчанию отключен уже много лет. В связи с этим была поставлена задача найти иной способ удаленного выполнения кода, причем без необходимости ждать перезагрузки, как в случае с добавлением автозапуска в ключ Run.

Безрезультатно было проделано много попыток тем или иным образом достичь желаемого, пока один хороший человек (thx man) не подсказал весьма любопытный ключ реестра о котором я раньше ничего не знал.

В ключ [HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\currentversion\image file execution options] можно прописать дебагер для любого .exe файла. Например указать, что calc.exe необходимо открывать через c:\path\debuger.exe и как только будет запущен калькулятор — первым делом откроется дебагер, в командной строке которого будет путь до calc'а. Это уже казалось почти готовым решением, ведь удалось выполнить код без перезагрузки, хоть и при определенных условиях. На тот момент меня устроило ограничение на неизбежность участия пользователя в процессе получения доступа, т.е. вместо калькулятора можно было выполнить код через вызов IE или Chrome или любого другого приложения, но появилась новая проблема. Если атакуемый пользователь не имел административных прав, то даже получив шелл отсутствовала возможность удалить ранее добавленный в реестр дебагер, а это значит, что после прекращения атаки или при перезагрузке — эксплуатируемое приложение переставало работать, ведь заспуфленный сетевой адрес с debuger.exe больше не существовал.

Требовалось найти способ получить не просто шелл доступ, а обязательно с правами администратора. Опуская все последующие трудности опишу итог. После получения групповых политик система их должна применить, для этого вызывается svchost и создает новый процесс taskhost.exe с правами SYSTEM. Встав в качестве дебагера для taskhost.exe было убито сразу два зайца — мы не просто получали шелл с правами SYSTEM, но и получали его сразу же, без любого ручного вмешательства со стороны пользователя. Атака полностью автоматизирована, можно выбрать разом группу целей и в течение полутора-двух часов получить целый набор активных шелл-сессий с максимальными правами. Для этого даже не обязательно быть самому членом домена. Единственное, что необходимо — включить Network access: Let Everyone permissions apply to anonymous users. При тестировании, чтобы не ждать полтора часа, достаточно с консоли запустить gpupdate. Проверено на патченых Windows 7\8.1 в доменах с серверами 2008R2\2012R2.

Какие меры защиты? Microsoft выпустили патч для MS15-011, вводя так называемый UNC Hardened Access, который требует ручной настройки. Интересная фраза присутствует в бюллетене:

«Users whose accounts are configured to have fewer user rights on the system could be less affected than users who operate with administrative user rights.»

Как уже стало ясно, угроза одинаково высока для любого пользователя.

Несмотря на весь потенциал GP Hijacking, как мне кажется, особого внимания заслуживает другое новшество данного релиза…

Десерт

То, о чем пойдет речь в завершении нельзя назвать новой функцией. Скорее это вектор атаки, который открывается при совместном использовании целого ряда уже существующих решений в Intercepter-NG.

Упор в данном случае делается на беспроводные сети и мобильные устройства, в частности под управлением iOS — Iphone'ы и Ipad'ы. Все знают, что элементарный arp poison этих устройств практически ничего не дает. Перехват cookie от открытых сайтов в браузере пожалуй единственное на что можно расcчитывать, т.к. в большинстве случаев пользователь работает через фирменные приложения от различных сервисов, где общение с сервером происходит по SSL. Даже если попытаться провести SSL MiTM, то ничего не выйдет, приложения просто перестанут работать с недоверенным сертификатом. Поэтому считается, что от сетевого перехвата телефоны и планшеты достаточно неплохо защищены по умолчанию.

Но представьте следующую ситуацию, среднестатистический пользователь сидит в приложении Instagram и просматривает ленту.

Вдруг приложение перестает работать, сетуя на отсутствие подключения и пользователь открывает в браузере instagram.com, где всплывает alert с текстом «Для продолжения работы на instagram.com установите новый сертификат безопасности» и после закрытия сообщения на экране появляется запрос на установку нового сертификата. Дальнейшее развитие событий конечно зависит от пользователя, но вероятность того, что он все таки установит предлагаемый сертификат достаточно высока, ведь ситуация вполне правдоподобная: перестало работать приложение, зашел на сайт, увидел предупреждение о необходимом обновлении, обновился — все заработало, хотя на самом деле атакующий подставил свой сертификат и теперь читает весь SSL трафик. Внедрение Forced Download, JS Inject и стабильно работающий SSL MiTM позволяют в два счета реализовать подобный сценарий:

1. Делаем .js inject с внедрением alert('Please install new certificate for %domain%.');

В шаблон %domain% будет подставлено имя сайта, на котором призошел инжект.

2. Форсируем закачку misc\server.crt — корневого сертификата в Intercepter-NG.

3. Включаем SSL MiTM (а так же ssl strip для работы инжектов).

4. После запуска атаки на устройстве цели перестанут работать SSL подключения, а в браузере будет выдан alert с сертификатом.

Возникает закономерный вопрос, что делать с SSL трафиком, кроме пассивного перехвата уже установленных сессий. На помощь приходит Cookie Killer, который исправно работает, например, на приложении Facebook.

Есть на iOS и свой святой грааль — iCloud, но обнуление cookie не поможет сбросить его сессию. Именно для iCloud, а так же Instagram и VK, была добавлена функция iOS Killer, которая сбрасывает сессии указанных приложений и позволяет перехватить повторную авторизацию. Такой фокус нельзя проделать с AppStore, т.к. там, по всей видимости, используется SSL Pinning. Данный вектор опробован на IOS 5\6 и 8.4.

Outro

В планах было добавить возможность самостоятельно создавать обработчики на LUA или через DLL плагин, но судя по реакции пользователей реального интереса ни у кого нет. Новая версия будет скорее всего уже в следующем году, возможно осенью выйдет функциональное обновление Intercepter-NG под Android. Вопросы, отзывы, feature-реквесты всегда приветствуются. На этом все.

Демонстрация новых функций представлена на видео.

Контакты проекта:

Сайт: sniff.su

Почта: intercepter.mail@gmail.com

Блог: intercepter-ng.blogspot.ru

Twitter: twitter.com/IntercepterNG

Информация предоставлена в ознакомительных целях, автор не несет ответственности за последствия применения данного материала.

Спасибо большое за потрясающий инструмент! Новые возможности впечатляют, и то что много фишек на стыке соц.инженерии и атак очень здорово, конечно серьезных клиентов так не на фармить, но на простого обывателя думаю будет работать. В общем спасибо, будем осваивать и ждем следующую версию, когда планируете, так же через год?

ОтветитьУдалитьМожет быть чуть пораньше, не могу предугадать.

УдалитьПонятно, а какие планы на новую версию ?

УдалитьИдей очень много, что войдет в следующую версию я пока не знаю.

УдалитьА можешь осветить эти идеи? очень интересно

УдалитьСпасибо большое, а под Linux апдейт не планируете?

ОтветитьУдалитьполнофункционального аналога на linux в ближайший год точно не будет, дальше неизвестно.

УдалитьСпасибо огромное. Отличная работа!

ОтветитьУдалитьхотел тестировать и дело сложился так. 1 роутер уайфай 2 подключенных ноута.

ОтветитьУдалитьSSl Strip, и mitm включил но тарффика нету. И дело в том что на жертве не меняется mac адрес только у меня в таких ситуациях что делать не подскажешь?

хотел тестировать и дело сложился так. 1 роутер уайфай 2 подключенных ноута.

ОтветитьУдалитьSSl Strip, и mitm включил но тарффика нету. И дело в том что на жертве не меняется mac адрес только у меня в таких ситуациях что делать не подскажешь?

wifi mode включи.

УдалитьСайт sniff.su недоступен.

ОтветитьУдалитьНет ли зеркала, или, может, куда-нибудь на файловую шару не выложите?

https://twitter.com/IntercepterNG/status/658260339121897472

УдалитьСпасибо большое!

ОтветитьУдалитьВсё классно. Насчет Ios понравилось, А как ситуация с Android ? ( перехват из приложений). Там ведь тоже не работает при Mitme ничего.

ОтветитьУдалитьв андроиде установка сертификата происходит очень туго.

Удалитьprivet umenia tojo na android fsio xaraxho rabotayet nu tolko zaxvatvayet www.odnoklaccniki.ru nu pochemu niznaiu i ya xachu skachac dlia windows esli znaiech esli ktoto znaiet kak skachac kto mojt pomoch pomogite pojalusto ochen prachu i skajte windows nado root prav ili niet i patom skachac na windows intercepter-ng kto mojt pomoch skajitee??????????????????????????????????????????????????????????????????????????????????????????????????????????????

Удалитьumeniaest vapros ya skachal intercepter nu umenia problem server ne rabotaiet kak provilno skachac besplatno chtobi smog vziat server i zaxvata nachilos dayte pojolusto sovet chto mnie dzelot est varyant ochen mnie nujno pomogite pojolusto xarochi program ochen ochen skajite kak skachac besplatno atpravte cilku zarana sposibo

ОтветитьУдалитьЗдравствуй, никак не могу найти функцию. Задача: снизить скорость у определённого пользователя подключившегося к wi-fi до такой степени, что он ничего не сможет сделать (войти на сайт, посмотреть фильм и т.д.), но останется подключенным

ОтветитьУдалитьARP Cage

Удалить